Configuración de la autenticación de OpenID Connect

4 Tareas

45 minutos

Escenario

Front Stage está considerando usar OpenID Connect para autenticar operadores.

Diseñe e implemente un OpenID Connect como prueba de concepto.

Pega ahora admite el inicio de sesión de SSO con OpenID Connect. Puede usar Gmail, Facebook o cualquier otro proveedor de identidad de Open ID Connect para iniciar sesión en la aplicación Pega Platform™.

Para usar las credenciales de Gmail para iniciar sesión en la aplicación Pega Platform, debe configurar la cuenta de Google y la aplicación Pega Platform.

La siguiente tabla incluye las credenciales que necesita para completar el reto.

| Función | Nombre de usuario | Contraseña |

|---|---|---|

| Administrador | Admin@Booking | reglas |

Tareas detalladas

1 Revisar los detalles de la solución

- Realice las configuraciones en la cuenta de Google.

- Cree un proyecto en Google API & Services (API y servicios de Google).

- Complete la pantalla de consentimiento OAuth.

- Cree las credenciales.

- Realice las configuraciones en la aplicación Pega Platform.

- Configure el nuevo inicio de sesión SSO desde App Studio.

- Verifique el servicio de autenticación.

2 Crear el proyecto en Google API & Services (API y servicios de Google)

- Haga clic en el enlace para obtener acceso a la consola API de Google.

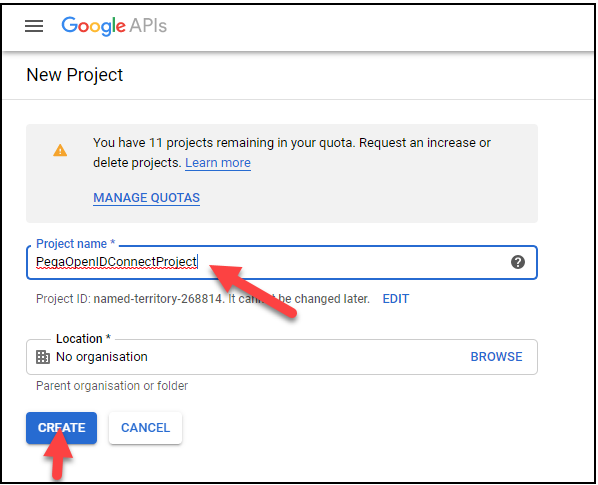

- En la sección Credentials , haga clic en Create para crear el proyecto como se muestra en la siguiente imagen.

- En el campo Project name, ingrese PegaOpenIDConnectProject.

- Haga clic en Create para crear el nuevo proyecto.

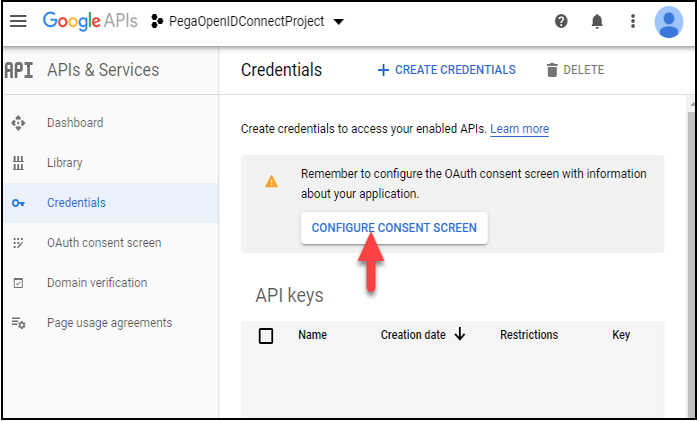

- Haga clic en Configure Consent Screen (Configurar la pantalla de consentimiento) para completar los detalles.

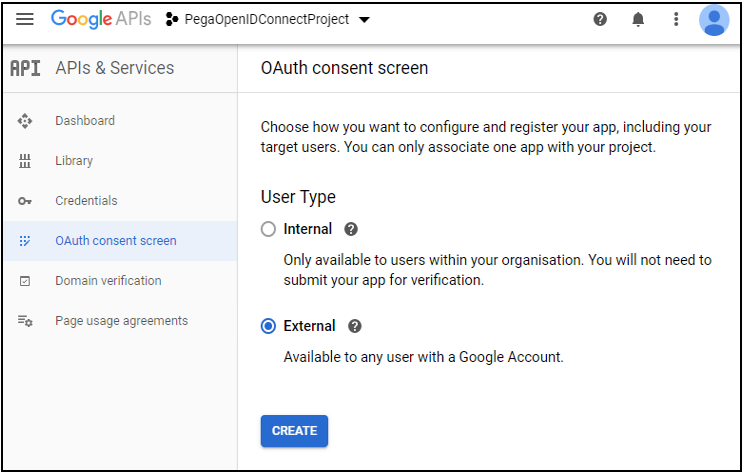

- En la sección User Type, seleccione External y haga clic en Create.

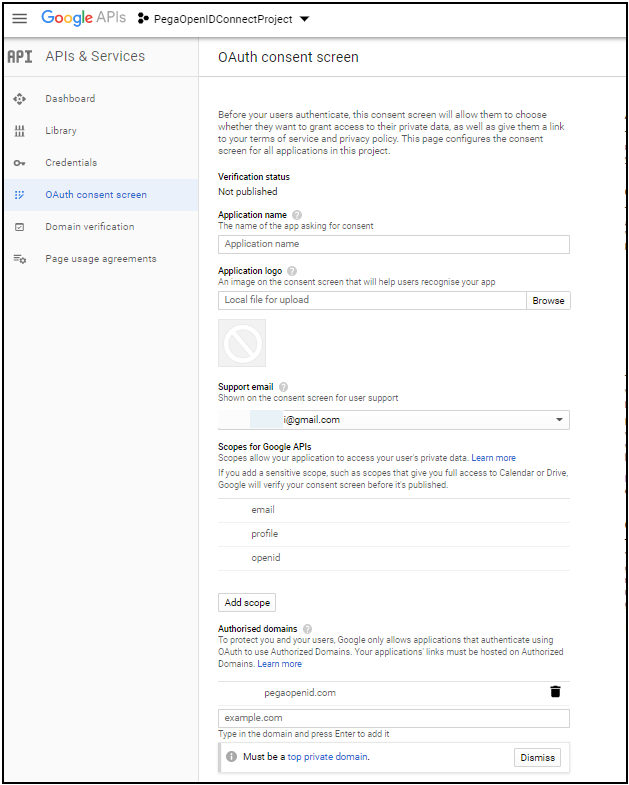

- Aquí debemos proporcionar el dominio autorizado. Generar un Id. de cliente y una clave secreta es obligatorio:

- Nombre de la aplicación: ingrese un nombre para identificar su configuración.

- Correo electrónico de soporte: ingrese su dirección de Gmail. Esto se muestra automáticamente.

- Alcance de API de Google: defina el alcance (por ejemplo, correo electrónico, perfil, OpenID).

- Dominio de autenticación: agregue su nombre de host donde se ejecuta la aplicación Pega Platform. Si está usando Pega Cloud, el nombre de dominio es fácil de encontrar y usar. Si está usando la edición Pega VM o Personal, se requiere un cambio en el archivo server.xml de Tomcat para usar algún nombre de dominio para localhost. Se proporcionan instrucciones al final de estas instrucciones de ejercicio. Por ejemplo, www.pegaopenid.com es el dominio en el archivo server.xml de Tomcat.

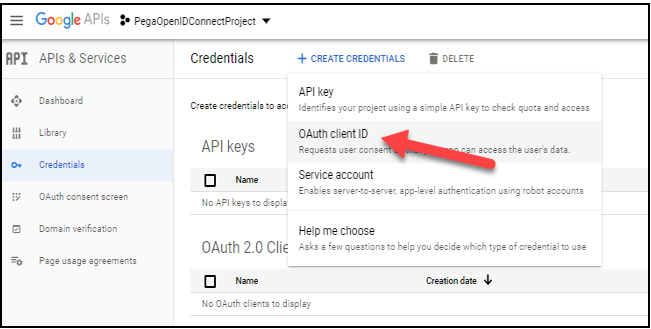

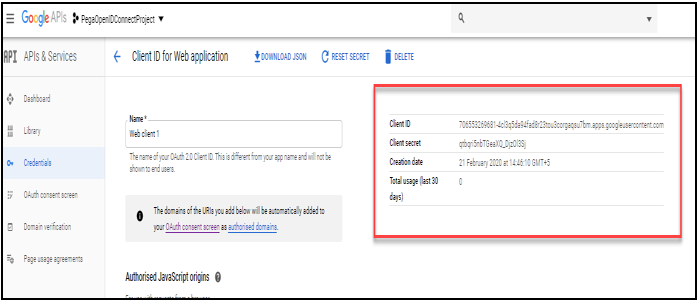

- En el encabezado, haga clic en Create Credentials > OAuth Client ID para configurar el Id. de cliente OAuth.

-

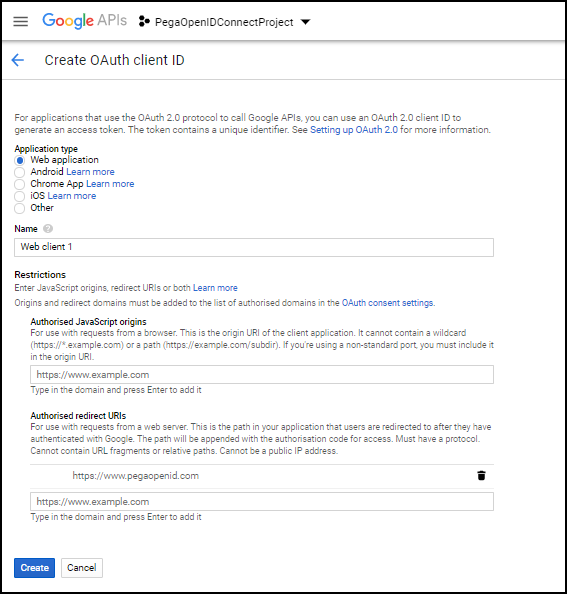

En la sección Application type , seleccione Web application.

-

En el campo Authorized redirect URIs, ingrese un nombre de ruta. Por ejemplo, https://www.pegaopenid.com/prweb/PRAuth.

-

Haga clic en Create para ver la ventana emergente con la clave Client ID y Client secret.

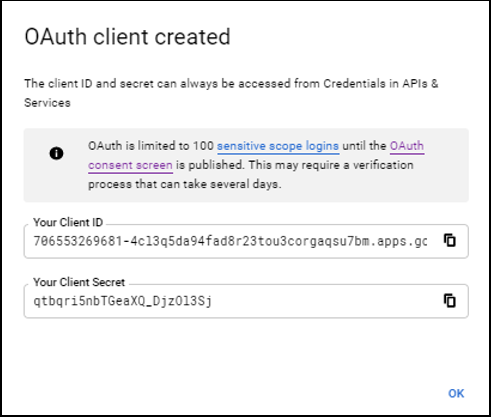

-

la clave Client ID y Client secret para usar en la configuración de las reglas en la aplicación Pega Platform.

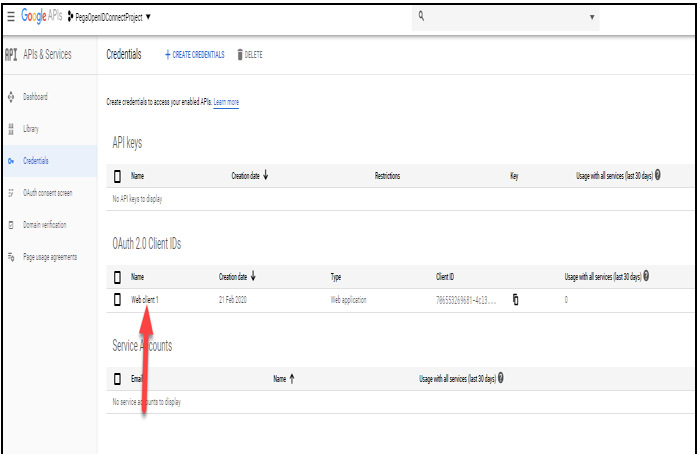

Nota: La clave Client ID y Client secret también son accesibles en la página Create Credentials.

3 Configuración del nuevo inicio de sesión único (SSO) en App Studio

Configuración del nuevo inicio de sesión SSO desde App Studio

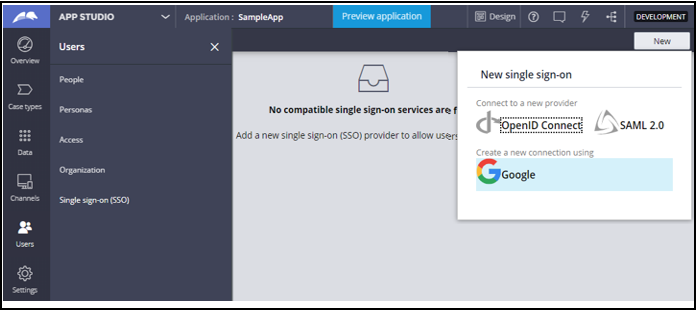

- Inicie sesión en App Studio.

- En el panel de navegación de la izquierda, haga clic en Users (Usuarios).

- En el explorador de usuarios, haga clic en Single sign-on (Inicio de sesión único [SSO]).

- En la parte superior derecha, haga clic en New > Google (Nuevo > Google).

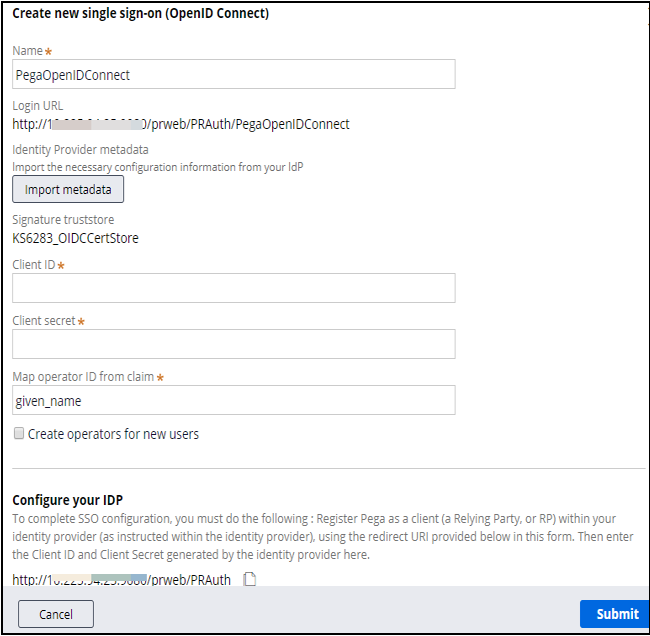

- Cree el nuevo inicio de sesión único.

- Nombre: ingrese un nombre para esta configuración, este nombre se anexa a la URL.

- Importar metadatos: haga clic para seleccionar la URL y proporcionar la URL (por ejemplo, https://accounts.google.com/.well-known/openid-configuration).

- Id. de cliente y secreto del cliente: use los valores de la página Create Credentials de Google API & Services (API y servicios de Google).

- Asignar Id. de operador desde el reclamo: ingrese su nombre.

- Crear operadores para nuevos usuarios: seleccione este cuadro de verificación y proporcione el grupo de acceso.

- Configurar IDP: copie esta URL para pegarla en el campo Import metadata.

- Haga clic en Submit (Permitir acceso a la ubicación).

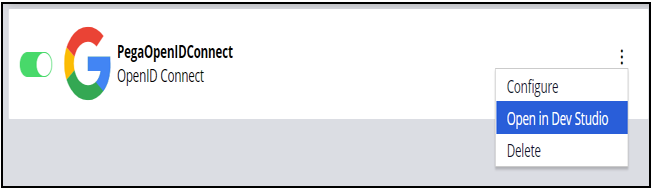

Se crea el SSO con OpenID Connect y puede abrirse en Dev Studio para mayor configuración o verificación.

Tip: Abra la regla del servicio de autenticación en Dev Studio si se requieren más cambios en la configuración. Puede asignar las propiedades requeridas en la pestaña Mapping (Asignación).

Cambios en el archivo Server.xml de Tomcat

Si está realizando el reto en una edición personal o en una máquina VM, realice los siguientes cambios en el archivo server.xml.

- Se instalará Pega Personal Edition (en Windows) en C:\PRPCPersonalEdition.

- Abra el archivo server.xml desde C:\PRPCPersonalEdition\tomcat\conf.

- Si está usando VM – Linux Lite, el archivo server.xml está ubicado en /opt/tomcat/conf.

- Busque el puerto del conector y configúrelo en 80, con los siguientes cambios:

connectionTimeout="20000"

redirectPort="8443" /> - Busque el anfitrión predeterminado e ingrese una dirección con .com para que funcione como su dominio

- En el mismo archivo server.xml, busque el nombre del anfitrión y proporcione el mismo nombre.

appBase="webapps"

unpackWARs="true"

autoDeploy="true"> - Después de realizar los cambios, guarde el archivo server.xml en Tomcat.

- En el archivo de anfitriones, ingrese la siguiente línea:

- Si tiene Windows: C:\Windows\System32\drivers\etc\hosts

- Si tiene VM- Linux lite: /etc/hosts

127.0.0.1 www.pegaopenid.com (nombre proporcionado en server.xml)

Después de realizar cambios en los archivos, ahora puede obtener acceso a la edición personal con un nombre de dominio (el número de puerto no es necesario).

- http://localhost:8080/prweb -- anterior

- http://www.pegaopenid.com/prweb -- después de los cambios en server.xml y el archivo de anfitriones

4 Confirme su trabajo

- Copie la URL de inicio de sesión desde Authentication Service (Servicio de autenticación).

- Abra un navegador diferente (si está usando Chrome, abra Firefox).

- Pegue la URL de inicio de sesión en el navegador web.

- En la sección Login with Gmail, ingrese las credenciales de Gmail.

Disponible en la siguiente misión:

If you are having problems with your training, please review the Pega Academy Support FAQs.

¿Quiere ayudarnos a mejorar este contenido?