セキュリティポリシー

アプリケーションレベルと機能のセキュリティ

アプリケーションセキュリティを検討する時期は、プロジェクトのPrepareフェーズなど、アプリケーションの開発や設定を始める前の早い段階です。 アプリケーションをハッカーから守り、不正なアクセスや使用を防ぐためには、アプリケーションレベルのセキュリティと機能のセキュリティという2種類のセキュリティを管理する必要があります。

アプリケーションレベルのセキュリティ

アプリケーションレベルのセキュリティは、外部の人間や承認されていないユーザーからアプリケーションを保護することに重点を置きます。 たとえば、アプリケーションレベルのセキュリティでは次のことを行います。

- 承認されていないユーザーがアプリケーションに侵入したり、アプリケーションからデータを盗んだりするリスクを低減する

- アプリケーションへのアクセスを必要とする承認済みユーザーを特定する

- パスワードと認証ポリシーを作成する

アプリケーションレベルのセキュリティでは、サードパーティ製のセキュリティツールの使用や多要素認証の設定など、アプリケーションを保護するためのあらゆる方法を検討します。 アプリケーションレベルのセキュリティの目標は、許可されていないユーザーがアプリケーションに侵入したり、アプリケーションを読み取ったり、その他の方法でアプリケーションにアクセスしたりできないようにすることです。

機能のセキュリティ

機能のセキュリティはアプリケーション内に焦点を当て、許可されたユーザーがアクセスできる、またはアクセスできないケースタイプ、機能、データを決定します。 たとえば、機能のセキュリティでは次のことを行います。

- 各ケースタイプで特定されたペルソナにセキュリティロールを設定し、許可されたユーザーが必要なアプリケーション機能にアクセスできるようにする

- ユーザーがアクセスすべきでない機能の表示やデータへのアクセスを防ぐ

- ロールベースのアクセス制御(RBAC)と属性ベースのアクセス制御(ABAC)をデザインする

補足: ユーザーとロールの設定については、「Inviting users to an application」を参照してください。

たとえば、給与計算アプリケーションで、ビジネスオーナーは、各マネージャーが直属の従業員の給与履歴を表示できるが同僚や他のスタッフの給与履歴は表示できないようにする場合を考えます。 さらに、どのマネージャーも従業員の給与額を手動で変更することはできないとします。 しかし、給与計算マネージャーやCFOは、全従業員の給与履歴を確認したり、給与額を更新したりできます。 マネージャーのユーザーストーリーを文書化する際に、マネージャーがアクセスできる給与機能とできない給与機能を検討します。

補足: ベストプラクティスとして、SSAとLSAのチームメンバーは、プロジェクトのDiscover(Sales)フェーズでセキュリティニーズを特定し、Designフェーズでそれを文書化します。 Pega Expressの手法におけるフェーズの詳細については、Pega Communityのトピック「Pega Express Delivery」を参照してください。

Pega Platformでのアプリケーションセキュリティの設定

アプリケーションへの不正アクセスを制限する方法のひとつとして、App Studioの「Authentication」ランディングページの「Security Policies」タブで設定を行う方法があります。 Dev Studioでメニューを開き、「Org & Security」>「Authentication」>「Security Policies」を選択して、Pega Platform™のサーバー全体のセキュリティポリシーを表示して更新します。

注: 特定の認証サービスの設定は、「Authentication」ランディングページの設定を上書きすることがあります。

設定を更新したら、ページ下部のをクリックして、更新内容を記録します。 セキュリティポリシーに対する変更は、フォームを送信するとすぐに有効になります。

補足: 適切なセキュリティポリシーを適用することは、アプリケーションを保護するための1つの方法に過ぎません。 セキュリティに関する最先端のプラクティスの完全なリストについては、「Security Checklist awareness」モジュールおよびPega PlatformデプロイメントのためのSecurity Checklist(セキュリティチェックリスト)を参照してください。

よく必要とされるポリシー

「Security Policies」タブのセクションでは、パスワードの強さ、不正な推測の制限、ログイン試行のログレベルに関するポリシーを設定できます。 のセクションは4つの部分に分かれています。

- 「Password policies」では、ユーザーパスワードの強さを制御する

- 「CAPTCHA policies」では、パスワードが人間によって入力されたかどうかを検査すする

- 「Lockout policies」では、ユーザーが間違ったパスワードを入力した場合のシステムの動作を定義する

- 「Audit policy」では、セキュリティの問題に関してシステムログに書き込む情報量を決める

その他のポリシー

「Security Policies」タブのセクションの設定を使用して、多要素認証を実装したり、使われていないユーザーアカウントのアクセス権を無効にしたりできます。

ヒント: 有効な最小値と最大値をはじめ、各タイプのポリシーの詳細な説明については、ヘルプトピック「Security policies settings」を参照してください。

パスワードポリシー

「Password policies」セクションを使用して、パスワードの強さ、複雑さ、予測のしやすさに関する要件をカスタマイズします。

注: 長さや複雑さは、このセクションのポリシーによって十分に管理できますが、予測のしやすさはユーザーの良識的判断によります。

次の図で「+」アイコンをクリックすると、使用可能な設定の詳細が表示されます。

CAPTCHAポリシーおよびロックアウトポリシー

ブルートフォース攻撃を防止または遅延するには、ログインの失敗回数を制限します。 たとえば、3回続けて失敗すると、それ以降のログイン操作を15分間ブロックできます。 不正な推測でのログイン回数が多すぎるユーザーは、CAPTCHAとロックアウトの2つの方法で制限できます。

CAPTCHAポリシー

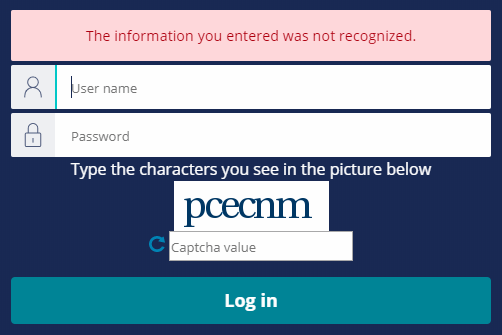

CAPTCHAは、ユーザーが人間かどうかを見分けるためのチャレンジレスポンステストです。 通常、CAPTCHAでは、1つまたは複数の画像を提示して、指定された情報を識別するようにユーザーに求めます。 たとえば、CAPTCHAを使用して、テキストフィールドに入力する必要がある一連の文字と数字の画像をユーザーに提示できます。 文字の画像を引き伸ばしたり、ゆがめたりする自動文字認識技術によって文字を読みにくくできます。 次の図は、CAPTCHAを使ったPega Platformのログイン画面を表示しています。

「CAPTCHA policies」セクションを使用してCAPTCHAを有効にすると、ログイン時にチャレンジが実行されます。 有効にすると、以下のことができます。

- デフォルト実装とカスタム実装のどちらかを選択する。

- 初回のログイン時にCAPTCHAの使用を有効にする。

- ログイン失敗後にユーザーにCAPTCHAを提示するかどうかを設定する。

ロックアウトポリシー

ロックアウトによって、ログインの失敗が所定の回数に達した場合は待機時間を設け、その時間が経過するまでログインできないようにします。 ロックアウトによってブルートフォース攻撃を遅延または防止できます。

「Lockout policies」セクションでは、ユーザーがログインに何回失敗した後にロックアウトするか、またどのくらいの時間待機しなければならないかをカスタマイズします。 表示されるオプションは、ロックアウトポリシーを有効と無効のどちらに設定したかによって異なります。 ロックアウトペナルティを有効にすると、以下のことができます。

- ログインの失敗回数のしきい値を設定する。

- 初期ロックアウトペナルティ期間(秒)を設定する。 ログインの失敗回数が多くなるにつれて、自動的にペナルティ期間が長くなります。

- ログインの失敗ログを保持する時間(分)を設定する。

ロックアウトポリシーを無効にすると、以下のことができます。

- アカウントをロックするまで繰り返せるログインの失敗回数の上限を設定する。

- アカウントをロックする時間(分)を設定する。

次の図の中央にある垂直線をスライドすると、ロックアウトポリシーの有効化と無効化の違いを比較できます。

監査ポリシー

「Audit policy」セクションでは、ログイン操作について取得する情報の詳細レベルをカスタマイズします。 ログインの失敗のみを記録するには、ログレベルを「Basic」に設定します。 ログインの成功と失敗の両方を記録するには、ログレベルを「Advanced」に設定します。

給与計算のシナリオの監査ポリシーについて考えてみましょう。 経営者が、給与計算マネジャーが従業員の給与を変更する際に、適切な承認なしに給与が増えないように監査したい場合などが考えられます。

多要素認証ポリシー

パスワードは、ユーザーを認証する1つの方法です。 セキュリティを強化するには、「multi-factor authentication」を有効にしてユーザーを認証します。 多要素認証では、ユーザーは、本人であることを証明するため複数の要素(つまり、複数の証拠)を提示して、アクセス権を取得します。

- Knowledge:ユーザー本人だけが知っていること(パスワードなど)

- Possession:ユーザーが独自に所有しているもの(モバイルデバイスなど)

- Inheritance:ユーザーの特性を示すもの(位置情報など)

補足: 二要素認証は多要素認証の一種で、ユーザーはログイン時に2つの証拠を提示します。

Pega Platformは、ワンタイムパスワードをメールとSMSテキストメッセージのいずれかでユーザーに送信するデフォルトの多要素認証機能を備えています。 ログインプロセスを完了するには、ユーザーは制限時間内にワンタイムパスワードを入力する必要があります。 このワンタイムパスワードの設定は、「Multi-factor authentication policies (using one-time password)」セクションで指定します。

次の図で「+」アイコンをクリックすると、多要素認証の設定について詳細を表示できます。

オペレーター無効化ポリシー

「Operator disablement policy」セクションでは、非アクティブの状態が所定の期間(日数)続いているユーザーのアクセスを自動的に無効にします。 アクセスを必要とするユーザーのアクセスが無効にならないようにするには、ユーザーのオペレーターIDレコードを「Exclusion list of operator ID」リストに追加します。

オペレーターを無効にするケースの例としては、コミュニティコンテンツコントリビューターのユーザーがWordPressサイトに1年以上コンテンツを追加していない場合や、医療休職中の従業員が管理者として従業員トレーニングポータルに90日以上アクセスしていない場合などが挙げられます。 ただし、CFOのIDは、年末の監査時にしかシステムにアクセスしなくても無効にはなりません。

補足: システムの使用頻度が低くても、アクセスを維持する必要のあるユーザーを決定します。

次の問題に答えて、理解度をチェックしましょう。

次の問題に答えて、理解度をチェックしましょう。

If you are having problems with your training, please review the Pega Academy Support FAQs.