Sicherheitsrichtlinien

Sicherheitsrichtlinien der Pega-Plattform

Um den unbefugten Zugriff auf Ihre Anwendungen einzuschränken, konfigurieren Sie auf der Startseite für die Authentifizierung die Einstellungen auf dem Tab Security Policies. Öffnen Sie in Dev Studio das Menü und wählen Sie Org & Security > Authentication > Security Policies aus, um die Sicherheitsrichtlinien für den gesamten Server mit der Pega-Plattform anzuzeigen und zu aktualisieren.

Vorsicht: Die Einstellungen auf der Startseite für die Authentifizierung können durch Einstellungen für einen bestimmten Authentifizierungsdienst überschrieben werden.

Nach der Aktualisierung einer Einstellung klicken Sie am Seitenende auf , um die Aktualisierung zu erfassen. Änderungen der Sicherheitsrichtlinien werden sofort beim Absenden des Formulars aktiv.

Hinweis: Die Anwendung geeigneter Sicherheitsrichtlinien ist nur ein Aspekt der Anwendungssicherheit. Eine vollständige Liste der führenden Sicherheitspraktiken finden Sie im Modul Security-Checklisten beachten und in der Security-Checkliste zur Bereitstellung der Pega-Plattform.

Häufig verlangte Richtlinien

Mit den Einstellungen im Abschnitt auf dem Tab Security Policies können Sie Richtlinien für die Passwortstärke, Begrenzungen der Anzahl falscher Passworteingaben und Protokollierungsstufen für Anmeldeversuche festlegen. Der Abschnitt ist in vier Bereiche unterteilt.

- Password policies regeln die Benutzerpasswortstärke.

- CAPTCHA policies prüfen, ob jemand ein Passwort eingegeben hat.

- Lockout policies definieren das Systemverhalten bei der Eingabe eines falschen Passworts.

- Audit policy bestimmt die Tiefe der Details, die bei einem Sicherheitsproblem im Systemprotokoll hinterlegt werden.

Sonstige Richtlinien

Die Einstellungen im Abschnitt im dem Tab Security Policies ermöglichen die Implementierung einer Multi-Faktor-Authentifizierung und die Zugriffsdeaktivierung für unbenutzte Benutzerkonten.

Tipp: Eine ausführliche Erklärung hinsichtlich der Einstellungen für jeden Richtlinientyp, einschließlich der zulässigen Mindest- und Höchstwerte, finden Sie im Hilfethema Einstellungen „Sicherheitsrichtlinien“.

Passwortrichtlinien

Im Abschnitt „Passwort policies“ können Sie die Anforderungen an die Passwortlänge, Komplexität und Vorhersagbarkeit individuell gestalten.

Vorsicht: Im Gegensatz zu Länge und Komplexität, die durch die Richtlinien in diesem Abschnitt gut gesteuert werden können, hängt die Vorhersagbarkeit teilweise vom sicheren Urteilsvermögen der Benutzer ab.

Mehr über die verfügbaren Einstellungen erfahren Sie, wenn Sie in der folgenden Abbildung auf die Pluszeichen (+) klicken.

CAPTCHA- und Sperrrichtlinien

Um einen Brute-Force-Angriff zu stoppen oder zu verlangsamen, beschränken Sie die Anzahl der Fehlanmeldungen. Sie können z. B. verlangen, dass nach einem dritten Fehlversuch weitere Versuche für 15 Minuten blockiert werden. Es gibt zwei Vorgehensweisen, um den Benutzer nach zu vielen falschen Eingaben auszubremsen: CAPTCHAs und Sperren.

CAPTCHA-Richtlinien

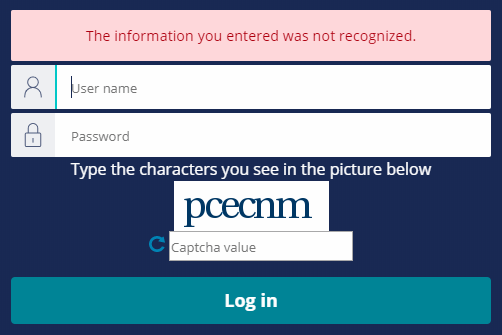

Ein CAPTCHA ist an eine Aufgabe gebunden, bei der festgestellt wird, ob ein Benutzer ein Mensch ist. Ein CAPTCHA zeigt dem Benutzer üblicherweise ein oder mehrere Bilder und fordert ihn auf, ein bestimmtes Objekt zu erkennen. So kann z. B. ein CAPTCHA dem Benutzer ein Bild einer Folge von Buchstaben und Zahlen präsentieren, die der Benutzer in ein Textfeld eingeben muss. Im Bild können die Zeichen gedehnt oder verzerrt werden, um ihre Lesbarkeit mithilfe automatisierter Zeichenerkennungstechniken zu erschweren. Das folgende Bild zeigt, wie die Pega-Plattform einen Benutzer mit einem CAPTCHA überprüft.

Verwenden Sie den Abschnitt CAPTCHA policies, um ein CAPTCHA, um Anmeldeversuche zu aktivieren und zu konfigurieren und so Anmeldeversuche zu überprüfen. Bei Aktivierung können Sie:

- zwischen der Standardimplementierung oder einer benutzerdefinierten Implementierung auswählen.

- ein CAPTCHA bei der Erstanmeldung verwenden.

- Die Wahrscheinlichkeit einstellen, dass dem Benutzer nach einem Fehlversuch ein CAPTCHA angezeigt wird.

Sperr-Richtlinien

Nachdem der Benutzer eine bestimmte Anzahl von Fehlversuchen unternommen hat, erzwingen Sperren eine Wartezeit und unterbinden einen weiteren Anmeldeversuch bis zum Ablauf der Wartezeit. Sperren können einen Brute-Force-Angriff verlangsamen oder verhindern.

Verwenden Sie den Abschnitt Lockout policies, um damit anzupassen, wann und wie lange der Benutzer nach einem fehlgeschlagenen Anmeldeversuch warten muss. Die angeführten Möglichkeiten orientieren sich daran, ob die Sperrrichtlinie aktiviert oder deaktiviert ist. Bei aktivierter Sperrsanktion können Sie:

- einen Schwellenwert für fehlgeschlagene Anmeldeversuche einstellen.

- die Dauer der Erstsperre in Sekunden festlegen. Wiederholte Anmeldefehler erhöhen die Sanktionsdauer erheblich.

- ein Protokoll mit Anmeldefehlern führen, das eine bestimmte Minutenanzahl umfasst.

Bei deaktivierter Sperrsanktion können Sie:

- die Anzahl der zulässigen fehlgeschlagenen Anmeldeversuche festlegen, ehe ein Konto gesperrt wird.

- in Minuten festlegen, wie lange das Benutzerkonto gesperrt ist.

Verschieben Sie in der Mitte des folgenden Bildes die vertikale Linie und vergleichen Sie die aktivierten und die deaktivierten Sperrrichtlinien.

Prüfrichtlinie

Verwenden Sie den Abschnitt Audit policy, um die Detailtiefe der erfassten Anmeldeversuche anzupassen. Wenn Sie nur Anmeldefehler aufzeichnen möchten, setzen Sie die Protokollstufe auf Basic. Wenn Sie Anmeldefehler und erfolgreiche Versuche aufzeichnen möchten, setzen Sie die Protokollstufe auf Advanced.

Multi-Faktor-Authentifizierungs-Richtlinien

Passwörter sind eine Möglichkeit, um einen Benutzer zu authentifizieren. Um die Sicherheit zu erhöhen, aktivieren Sie im Hinblick auf die Benutzerprüfung die Multi-Faktor-Authentifizierung. Mit der Multi-Faktor-Authentifizierung erlangt der Benutzer Zugriff, nachdem er mehrere Faktoren oder Angaben bereitstellt, die seine Identität bestätigen.

- Knowledge– etwas, das nur der Benutzerweiß, z. B. ein Passwort

- Possession – etwas, das nur der Benutzer hat, z. B. ein Smartphone

- Inheritance – eine Besonderheit des Benutzers, wie z. B. sein Standort

Hinweis: Bei der Zwei-Faktor-Authentifizierung handelt es sich um eine Untergruppe der Multi-Faktor-Authentifizierung, bei der der Benutzer bei der Anmeldung zwei Beweiselemente erbringt.

Die Pega-Plattform bietet eine standardmäßige Multi-Faktor-Authentifizierungsfunktion, bei der ein Einmalpasswort per E-Mail oder SMS an einen Benutzer versandt wird. Um den Anmeldevorgang abzuschließen, muss der Benutzer das Einmalpasswort innerhalb der vorgegebenen Zeit eingeben. Im Abschnitt Multi-Faktor-Authentifizierungs-Richtlinien (mit Einmalpasswort) konfigurieren und richten Sie dieses Einmalpasswort ein.

Um mehr über die Einstellungen für die Multi-Faktor-Authentifizierung zu erfahren, klicken Sie in der folgenden Abbildung auf die Pluszeichen (+).

Operator-Deaktivierungsrichtlinie

Im Abschnitt Operator disablement policy wird automatisch der Zugriff für Benutzer deaktiviert, die für die angegebene Anzahl von Tagen inaktiv sind. Um zu verhindern, dass das System den Zugriff für einen Benutzer sperrt, fügen Sie den Operator-ID-Datensatz für den Benutzer zur Liste Exclusion list of operator IDs hinzu.

If you are having problems with your training, please review the Pega Academy Support FAQs.

Möchten Sie uns dabei helfen, diesen Inhalt zu verbessern?