Configuración de la autenticación SAML

3 Tareas

1 h 30 minutos

Escenario

Front Stage está considerando usar el SSO con SAML para autenticar los operadores. Hay muchos proveedores de identidad disponibles en el mercado. Algunos ofrecen servicios gratuitos, mientras que otros cobran por usuario. Front Stage debe tomar una decisión acerca del proveedor de identidad y, por ello, le solicitaron que desarrollara una prueba de concepto usando OpenAM (Open Access Management) como proveedor de identidad. La mayoría de los proveedores de identidad requieren acceso a internet para la configuración. Se seleccionó OpenAM para la prueba de concepto porque se puede configurar y probar en un sistema cerrado, como una máquina virtual, sin necesidad de conexión a internet. OpenAm se puede descargar desde el sitio web de Forgerock: Access Management (Gestión de acceso).

La siguiente tabla proporciona las credenciales que necesita para completar el reto. Este reto requiere el uso de Linux Lite VM.

| Función | Nombre de usuario | Contraseña |

|---|---|---|

| Administrador | Admin@Booking | reglas |

Diseñe e implemente un esquema de autenticación SSO usando SAML como prueba de concepto.

- Use OpenAM como proveedor de identidad.

Tareas detalladas

1 Revisar los detalles de la solución

Instalar OpenAM

- Descargue el archivo ZIP adjunto al final de este reto. (https://backstage.forgerock.com/downloads/browse/am/latest).

- Extraiga el archivo AM-eval-6.5.2.2.war del archivo ZIP.

- Si es necesario, puede cambiar el nombre del archivo AM-eval-6.5.2.2.war .

- Copie el archivo AM-eval-6.5.2.2.war en la carpeta opt\tomcat\webapps.

- Arriba, copie el archivo .war, ejecute el emulador de terminal para obtener una ventana de comandos.

- Cambie al directorio donde se encuentra el archivo .war usando el comando

cd. Por ejemplo, si AM-eval-6.5.2.2.war está en su escritorio, ingrese:cd Desktop - Use el comando sudo cp para copiar el archivo en /opt/tomcat/webapps. Por ejemplo, ingrese: sudo cp *.war /opt/tomcat/webapps

- El archivo .war se implementará automáticamente. De lo contrario, reinicie Tomcat para implementar el archivo .war.

- Después de reiniciar Tomcat, use la siguiente URL para acceder a la página de inicio de OpenAm: http://:/AM-eval-6.5.2.2/XUI/#realm (por ejemplo, ingrese http://localhost:9080/AM-eval-6.5.2.2/config/options.htm).

Configure Open AM

- Acceda a OpenAm y se lo redirigirá a la página de configuración (http://localhost:9080/AM-eval-6.5.2.2/config/options.htm).

- Cree una configuración predeterminada.

- Establezca la contraseña en administrator.

- Cuando la configuración esté completa, haga clic en Proceed (Continuar) para iniciar sesión.

- Inicie sesión con el nombre de usuario amadmin usando la contraseña administrator.

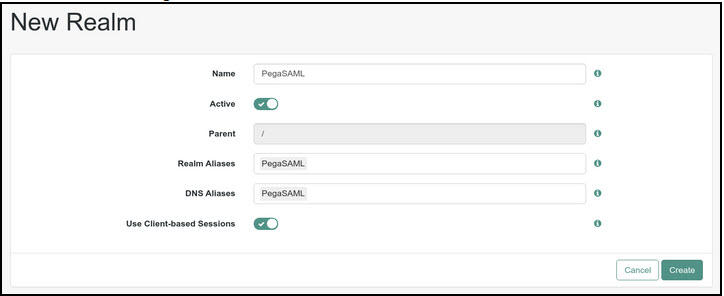

- Haga clic en New Realm para crear un nuevo dominio.

- Asigne el nombre PegaSAML al dominio.

- Después de crear el dominio PegaSAML, en la descripción general del dominio, haga clic en Configure SAML V2 Provider.

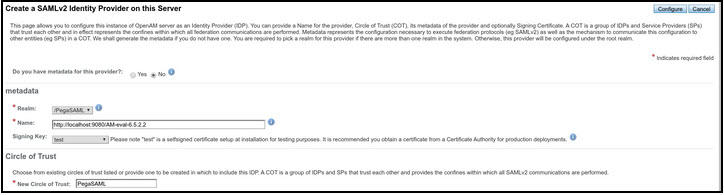

- En el cuadro de diálogo Configure SAML V2 Provider , seleccione Configure Hosted Identity Provider (Configurar el proveedor de identidades alojado.)

- En el cuadro de diálogo Configure Hosted Identity Provider , en la lista Signing Key, seleccione test.

- En el campo New Circle of Trust, ingrese PegaSAML.

- En la esquina superior derecha, haga clic en Configure (Configurar).

- En la página Confirmation , haga clic en Finish (Terminar).

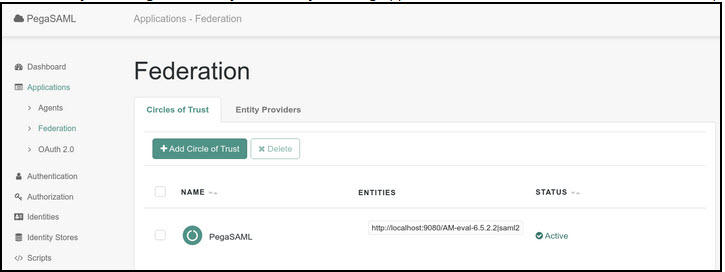

- En la página Realm Overview , haga clic en Application > Federation (Aplicación/Federación) para ver su proveedor de identidad configurado.

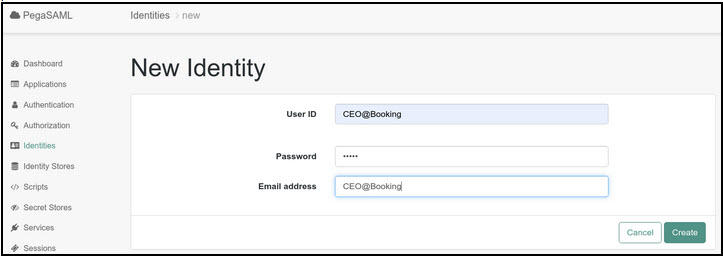

- En OpenAM, haga clic en Identities para crear al menos una identidad.

- En el campo Password , ingrese password.

- En el campo User ID, ingrese CEO@Booking.

Configure un servicio de autenticación SAML 2.0 en Pega Platform

Para permitirles a los usuarios iniciar sesión con la autenticación de inicio de sesión único (SSO), realice los siguientes pasos con el fin de definir un servicio de autenticación SAML 2.0.

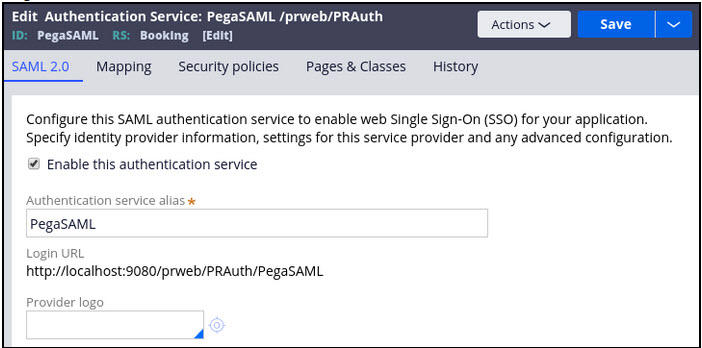

- Cree un nuevo servicio de autenticación PegaSAML (Dev Studio > Configure > Org & Security > Authentication > Create Authentication Service (Dev Studio > Configurar > Organización y seguridad > Autenticación > Crear servicio de autenticación)).

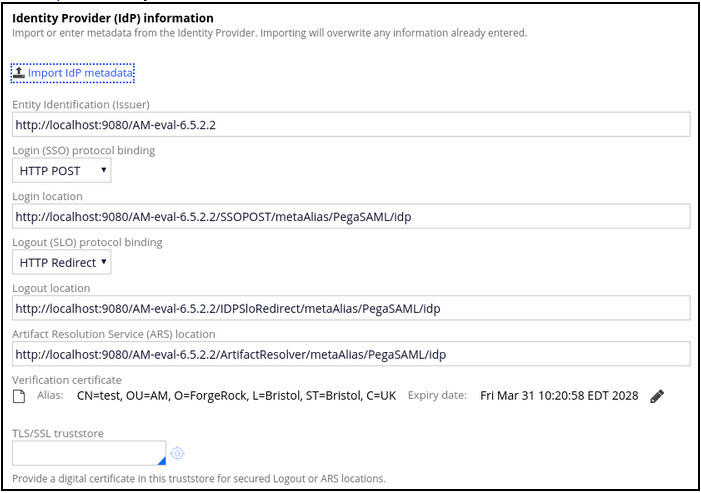

- Complete el formulario de reglas del servicio de autenticación:

- En el campo Authentication Service Alias, ingrese un nombre que pasará a formar parte de la URL para el inicio de sesión SSO (por ejemplo, PegaSAML).

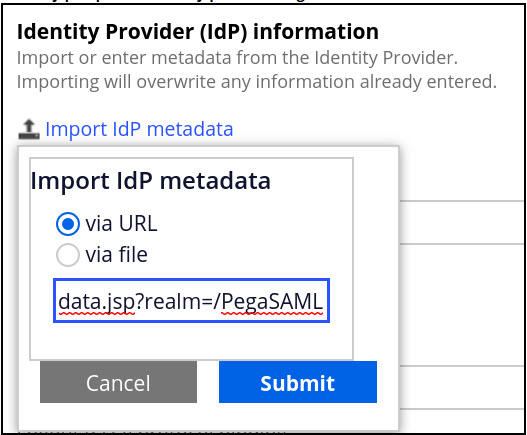

- Haga clic en el enlace Import IdP metadata.

- Seleccione via URL.

- En el campo URL, ingrese http://localhost:9080/AM-eval-6.5.2.2/saml2/jsp/exportmetadata.jsp?realm=/PegaSAML.

- Haga clic en Submit (Permitir acceso a la ubicación).

- En el campo Authentication Service Alias, ingrese un nombre que pasará a formar parte de la URL para el inicio de sesión SSO (por ejemplo, PegaSAML).

-

En la pestaña SAML 2.0, en la sección Service Provider settings, seleccione la checkbox Disable request signing para que el servicio de autenticación pueda funcionar sin certificados.

-

En la pestaña History , en la sección Documentation , complete la información para Description y Usage.

-

Guarde el servicio de autenticación de PegaSAML.

Registrar a Pega como proveedor de servicios remotos con OpenAM

- En el portal de OpenAM, seleccione PegaSAML Realm.

- Seleccione Configure SAMLv2 Provider.

- Seleccione Configure Remote Service Provider.

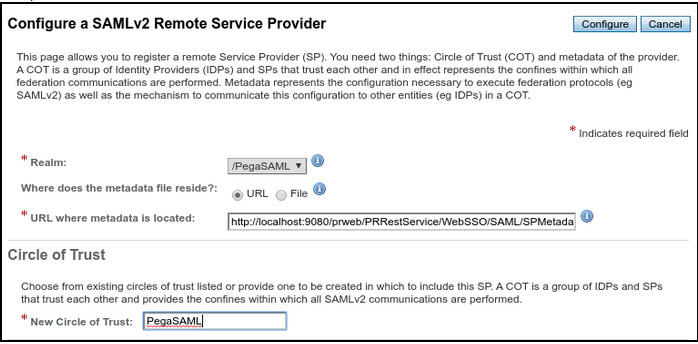

- Complete el formulario Configure a SAMLv2 Remote Service Provider (Configurar un proveedor de servicios remotos SAMLv2).

- Seleccione el dominio PegaSAML.

- En la sección Where does the metadata file reside?, seleccione URL.

- Obtenga la URL para el campo URL where the metadata is located (URL donde se encuentran los metadatos); para ello, consulte el servicio de autenticación de PegaSAML que configuró en Pega Platform. Para encontrar la URL en la sección Service Provider settings (Configuración del proveedor de servicios) de la pestaña SAML 2.0, haga clic en el enlace Download SP metadata (Descargar metadatos de SP) y luego copie la dirección URL de la página que se muestra.

- El formulario completado tendrá el siguiente aspecto:

- Seleccione Configure (Configurar) para agregar a Pega como proveedor de servicios remotos.

Configurar la autenticación externa

- Abra el Id. de operador CEO@Booking. Si el operador CEO@Booking no existe, guarde el Id. de operador mal escrito COE@Booking como CEO@Booking.

- En la pestaña Security , seleccione External Authentication.

2 Confirme su trabajo

- Copie la Login URL del servicio de autenticación de PegaSAML: http://localhost:9080/prweb/PRAuth/PegaSAML

- Abra otro navegador. Por ejemplo, si está usando Chrome, abra Firefox.

- Pegue la Login URL en el navegador web para acceder a la pantalla de inicio de sesión de OpenAM.

- Inicie sesión con el nombre de usuario CEO@Booking y password como contraseña.

Ahora podrá iniciar sesión en Pega Platform.

3 Descargar Access Manager

AccessManager.zip

(171.03 MB)

Disponible en la siguiente misión:

If you are having problems with your training, please review the Pega Academy Support FAQs.

¿Quiere ayudarnos a mejorar este contenido?