SAML認証の構成

3 タスク

1時間 30 分

シナリオ

Front Stageでは、SAMLを用いたSSOでオペレーターを認証することを検討しています。 市場には多くのIDプロバイダがあり、無料のサービスも、ユーザーごとに課金するものもあります。 Front Stageは、IDプロバイダを決定する前にOpenAM(Open Access Management)をIDプロバイダとして使用した概念実証を開発するようリクエストしています。 大部分のIDプロバイダは、インターネットにアクセスして構成することを要求します。 OpenAMが概念実証に選ばれた理由は、インターネットへの接続を必要とせず、仮想マシンなどのクローズドなシステムで構成してテストできることです。 OpenAmは、Forgerockのウェブサイト、Access Managementからダウンロードできます。

以下の表に、チャレンジを完了するために必要なログイン情報をまとめています。 このチャレンジをクリアするには、Linux Lite VMを使用する必要があります。

| ロール | ユーザー名 | パスワード |

|---|---|---|

| Administrator | Admin@Booking | rules |

SAMLを概念実証として使用し、SSO認証スキームを設計して実装してください。

- IDプロバイダにはOpenAMを使用します。

詳細なタスク

1 ソリューション詳細のレビュー

OpenAMをインストールする

- このチャレンジの下部に添付されているZIPファイルをダウンロードします。 (https://backstage.forgerock.com/downloads/browse/am/latest)。

- ZIPファイルからAM-eval-6.5.2.2.warファイルを抽出します。

- 必要であれば、AM-eval-6.5.2.2.war ファイルの名前を変更できます。

- AM-eval-6.5.2.2.warファイルをopt\tomcat\webappsフォルダーにコピーします。

- .warファイルをトップコピーし、Terminal Emulatorを起動してコマンドウィンドウを開きます。

cdコマンドを使用して、.warファイルがあるディレクトリに変更します。 たとえば、AM-eval-6.5.2.2.warがデスクトップにある場合、次のように入力します。cd Desktop- sudo cpコマンドを使用して、ファイルを/opt/tomcat/webappsにコピーします。 たとえば、「sudo cp *.war /opt/tomcat/webapps」と入力します。

- .warファイルが自動的にデプロイされます。 自動的にデプロイされない場合は、Tomcatを再起動して、.warファイルをデプロイします。

- Tomcatを再起動した後、次のURLからOpenAmのホームページにアクセスします。http://<host name>:<port number>/AM-eval-6.5.2.2/XUI/#realm(例:「http://localhost:9080/AM-eval-6.5.2.2/config/options.htm」と入力)。

OpenAMを構成する

- OpenAmにアクセスすると、構成ページ(http://localhost:9080/AM-eval-6.5.2.2/config/options.htm)に移動します。

- デフォルトの構成を作成します。

- パスワードをadministratorに設定します。

- 構成が完了したら、「Proceed」をクリックしてログインします。

- ユーザー名「amadmin 」、パスワード「administrator」でログインします。

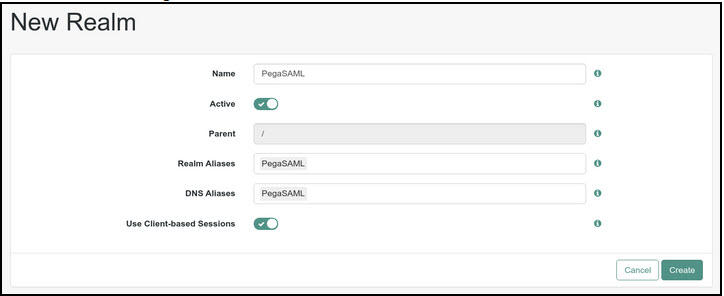

- 「New Realm」をクリックして、新しいレルムを作成します。

- 新しいレルムにPegaSAMLという名前を付けます。

- PegaSAMLレルムを作成したら、「Realm Overview」で、「Configure SAML V2 Provider」をクリックします。

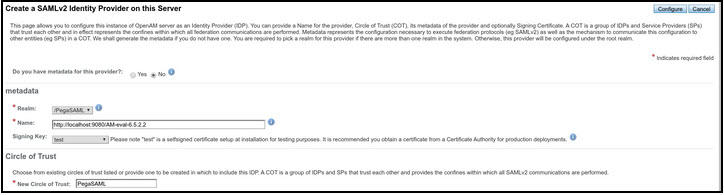

- 「Configure SAML V2 Provider 」ダイアログボックスで、「Configure Hosted Identity Provider」を選択します。

- 「Configure Hosted Identity Provider 」ダイアログボックスの「Signing Key」リストから、「test」を選択します。

- 「New Circle of Trust」フィールドに、「PegaSAML」と入力します。

- 右上にある「Configure」をクリックします。

- 「Confirmation 」ページが開いたら、「Finish」をクリックします。

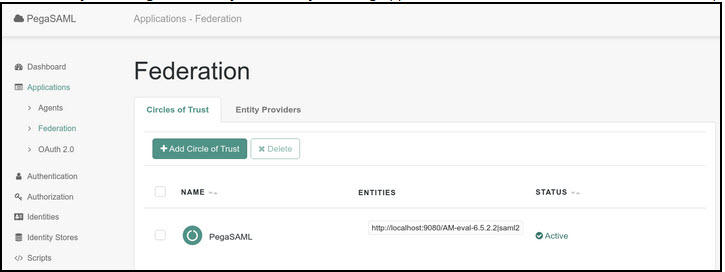

- 「Realm Overview 」ページで、「Application > Federation 」をクリックして、構成済みのIDプロバイダを確認します。

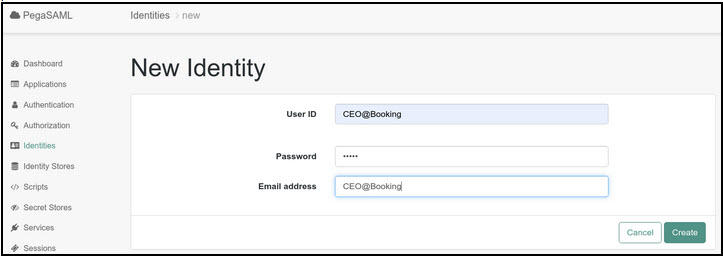

- OpenAMでは、「Identities 」をクリックして、IDを少なくとも1つ作成します。

- 「Password 」フィールドに、パスワードを入力します。

- 「User ID」フィールドに、「CEO@Booking」と入力します。

Pega PlatformでSAML 2.0 Authentication Serviceを構成する

ユーザーがシングルサインオン(SSO)認証でログインできるようにするためには、以下の手順でSAML 2.0 Authentication Serviceを定義します。

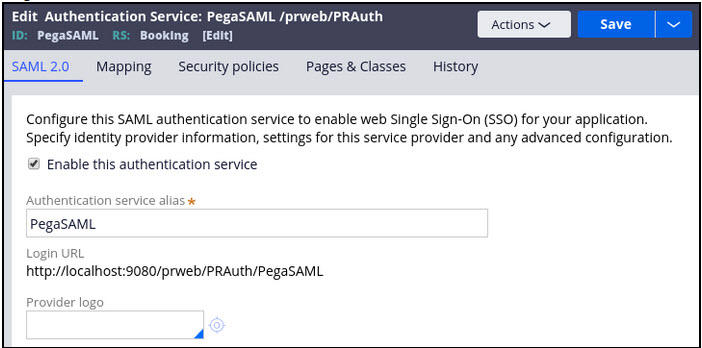

- PegaSAML Authentication Service(Dev Studio > Configure > Org & Security > Authentication > Create Authentication Service)を新規に作成します。

- 「Authentication Service rule」画面にすべての情報を入力します。

- 「Authentication Service Alias」フィールドに、SSOログイン用のURLの一部となる名前を入力します(例:PegaSAML)。

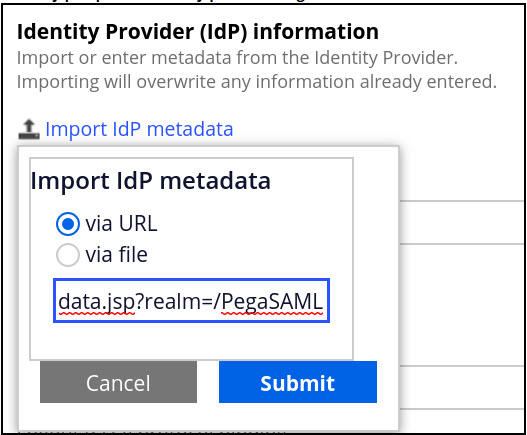

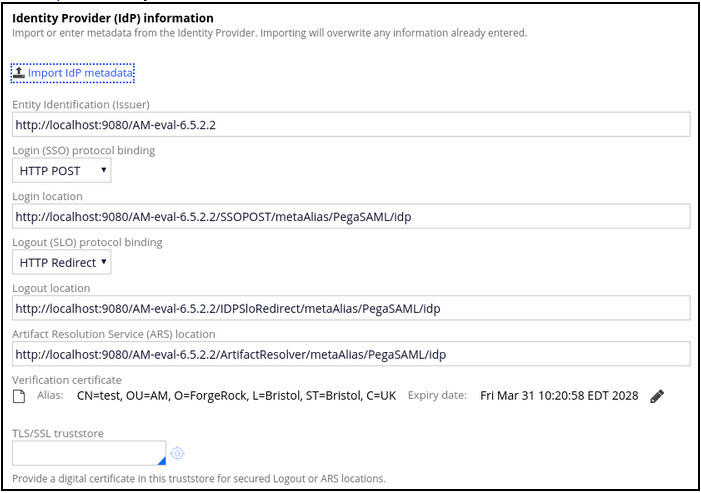

- 「Import IdP metadata」リンクをクリックします。

- 「via URL」を選択します。

- URLのフィールドに、「http://localhost:9080/AM-eval-6.5.2.2/saml2/jsp/exportmetadata.jsp?realm=/PegaSAML」と入力します。

- Click Submit。

- 「Authentication Service Alias」フィールドに、SSOログイン用のURLの一部となる名前を入力します(例:PegaSAML)。

-

「SAML 2.0」タブの「Service Provider settings」セクションで、「Disable request signingチェックボックスを選択して、Authentication Serviceが証明書なしで動作するようにします。

-

「History 」タブの「Documentation 」セクションにある「Description」と「Usage」に情報を入力します。

-

PegaSAML Authentication Serviceを保存します。

OpenAMでPegaをリモートサービスプロバイダとして登録する

- OpenAMポータルでPegaSAMLレルムを選択します。

- 「Configure SAMLv2 Provider」を選択します。

- 「Configure Remote Service Provider」を選択します。

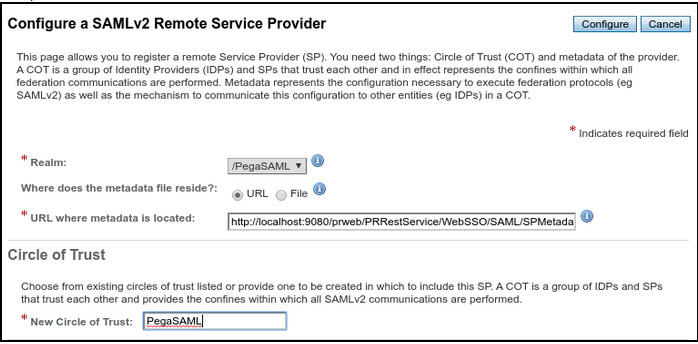

- 「Configure a SAMLv2 Remote Service Provider」画面にすべての情報を入力します。

- PegaSAMLレルムを選択します。

- 「Where does the metadata file reside?」セクションで、「URL」を選択します。

- Pega Platformで構成したPegaSAML Authentication Serviceを確認し、「URL where the metadata is located」フィールドに入力するURLを入手します。 URLは、「SAML 2.0」タブの「Service Provider settings」セクションで「Download SP metadata」リンクをクリックし、表示されるページのURLをコピーすることで入手できます。

- 画面への入力を完了すると、次の図のようになります。

- 「Configure 」を選択して、Pegaをリモートサービスプロバイダとして追加します。

外部認証を構成する

- CEO@BookingオペレーターIDを開きます。 CEO@Bookingオペレーターがない場合は、スペルが間違っているCOE@BookingオペレーターIDをCEO@Bookingとして保存します。

- 「Security 」タブで、「External Authentication」を選択します。

2 作業の確認

- PegaSAML Authentication Serviceから、 Login URLhttp://localhost:9080/prweb/PRAuth/PegaSAMLをコピーします。

- 別のブラウザーを開きます。 たとえば、現在Chromeを使用している場合は、Firefoxを開きます。

- Login URLをウェブブラウザーに貼り付けて、OpenAMのログイン画面を開きます。

- ユーザー名に「CEO@Booking」、パスワードに「password」と入力してログインします。

これで、Pega Platformにシームレスにログインできるようになりました。

3 Access Managerのダウンロード

AccessManager.zip

(171.03 MB)

このモジュールは、下記のミッションにも含まれています。

If you are having problems with your training, please review the Pega Academy Support FAQs.