Políticas de seguridad de contenido

Las políticas de seguridad de contenido (CSP) se utilizan como una capa de seguridad para proteger a su navegador de cargar y ejecutar contenido de fuentes no confiables. Las políticas ayudan a detectar y mitigar ciertos tipos de ataques a su aplicación mediante un navegador, incluidos los ataques de inyección de datos y de scripting en sitios cruzados (XSS).

Cuando un navegador carga una página, se le indica que incluya activos como hojas de estilo, fuentes y archivos JavaScript. El navegador no tiene forma de distinguir el script que es parte de su aplicación del script que un tercero ha inyectado maliciosamente. Como resultado, el contenido malicioso podría cargarse en su aplicación. Los CSP ayudan a proteger su aplicación de tales ataques.

Nota: Si se produce un ataque, el navegador reporta a su aplicación que se ha producido una infracción.

Los CSP son un conjunto de directivas que definen las fuentes de contenido aprobadas que puede cargar el navegador del usuario. Las directivas se envían al cliente en el encabezado de respuesta HTTP Content-Security-Policy. Cada tipo y versión de navegador obedece tanto como sea posible a la política. Si un navegador no entiende una directiva, entonces esa directiva se omite. En otras situaciones, la política se sigue de forma explícita. Cada directiva rige un tipo de recurso específico que afecta lo que se muestra en un navegador. Los esquemas de URL especiales que se refieren a partes específicas de contenido único (como data:, blob: y filesystem:) están excluidos de las coincidencias de políticas de cualquier URL y deben enumerarse de forma explícita.

Los CSP son instancias de la clase Rule-Access-CSP en la categoría Security (Seguridad).

Para acceder a las políticas de seguridad de contenido en una aplicación, puede:

- Usar Application Explorer para enumerar las políticas de seguridad de contenido en su aplicación.

- Usar Records Explorer para enumerar todas las políticas de seguridad de contenido que están disponibles para usted.

Puede especificar una política de seguridad de contenido en la pestaña Integration & security del formulario de regla de aplicación.

El valor seleccionado para Mode (consulte la captura de pantalla anterior) de la política de seguridad de contenido determina si se debe hacer cumplir la política o simplemente reportar el uso de la política:

- Reject and report (Rechazar y reportar): hacer cumplir la política.

- Report only (Solo informar): informar, pero no hacer cumplir la política.

Una política de seguridad de contenido ayuda a reducir la exposición a una variedad de amenazas de seguridad, ya que limita el contenido de su aplicación solo a las fuentes que coloca en una lista de permitidos.

Nota: Pega muestra una advertencia de contención si la política de seguridad de contenido no está definida para la aplicación. La política de seguridad de contenido de esta aplicación en la pestaña Integration se deja en blanco. Se recomienda utilizar una política predeterminada o crear una propia antes de migrar a un entorno de producción.

Si el valor de Mode de la Política de seguridad de contenido se configura como Report only, Pega muestra la siguiente advertencia de protección en el formulario de regla de la aplicación:

This application's Content Security Policy mode has been left in Report-Only mode. This mode will not restrict content on your user's browsers, greatly weakening the policy's usefulness. The policy mode should be set to Reject and Report mode.

Una práctica que se recomienda es configurar el modo de la política de seguridad de contenido como Reject and report (Rechazar y reportar) para reforzar la seguridad de su aplicación.

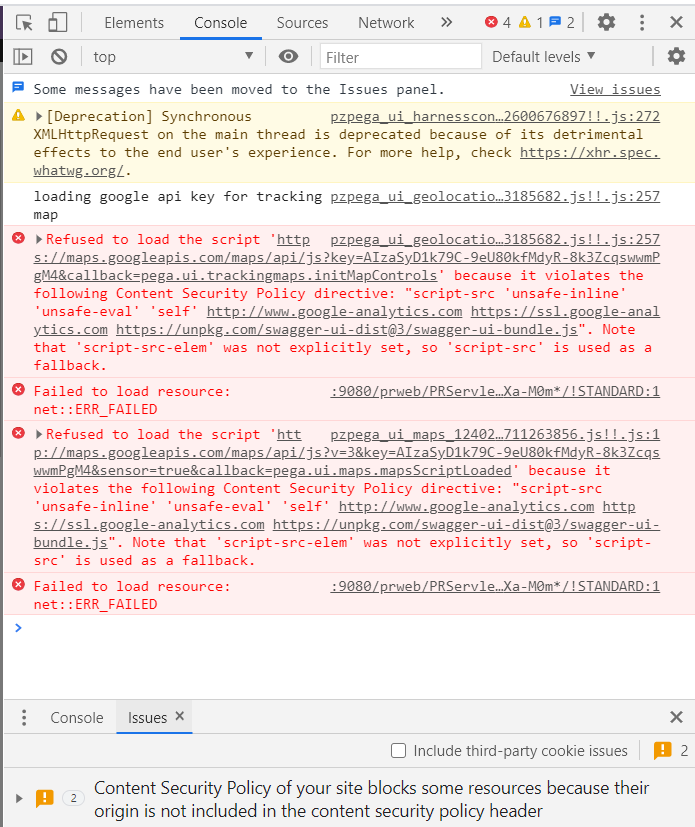

Si se aplica la Política de seguridad de contenido, el navegador se bloquea para ejecutar el script o los recursos, y se muestra el siguiente mensaje en la consola del navegador:

Content Security Policy of your site blocks some resources because their origin is not included in the content security policy header

The Content Security Policy (CSP) improves the security of your site by defining a list of trusted sources and instructs the browser to only execute or render resources from this list. Some resources on your site can't be accessed because their origin is not listed in the CSP.

Para resolver esto, verifique cuidadosamente que todos los recursos bloqueados que se enumeran a continuación sean confiables. Si lo son, incluya sus fuentes en la política de seguridad de contenido de su sitio. Puede establecer una política como un encabezado HTTP (recomendado) o mediante una etiqueta HTML .

Caution: Nunca agregue una fuente en la que no confíe a la Política de seguridad de contenido de su sitio. Si no confía en la fuente, considere alojar los recursos en su propio sitio.

La siguiente imagen es un ejemplo de un mensaje de error que se muestra en la consola del navegador si Google Maps no se agrega como una fuente confiable, y si la aplicación hace referencia a Google Maps:

Refused to load the script 'http://maps.googleapis.com/maps/api/js?v=3&key=AIzaSyD1k79C-9eU80kfMdyR-8k3ZcqswwmPgM4&sensor=true&callback=pega.ui.maps.mapsScriptLoaded' because it violates the following Content Security Policy directive: "script-src 'unsafe-inline' 'unsafe-eval' 'self' http://www.google-analytics.com https://ssl.google-analytics.com https://unpkg.com/swagger-ui-dist@3/swagger-ui-bundle.js". Note that 'script-src-elem' was not explicitly set, so 'script-src' is used as a fallback.

Como práctica recomendada, desarrolle una política de seguridad de contenido personalizada en lugar de usar la política de Pega lista para usar pxDefaultAllowAll o pxDefaultSecured para ocultar la advertencia.

Nota: La alerta de seguridad SECU0009 se genera cuando un navegador reporta una infracción de la Política de seguridad de contenidos de su aplicación. El mensaje de alerta describe la infracción como un intento de una fuente que no es de confianza de cargar contenido.

Para obtener detalles sobre cómo establecer políticas de seguridad de contenido, consulte el tema de ayuda Pestaña de definición de políticas en el formulario de políticas de seguridad de contenido.

This Topic is available in the following Module:

If you are having problems with your training, please review the Pega Academy Support FAQs.

¿Quiere ayudarnos a mejorar este contenido?