Autenticación de Pega Web Mashup

Pega Web Mashup le permite embeber una aplicación de Pega en otra aplicación web. El sistema debe autenticar al usuario antes de mostrar el mashup de la aplicación en la página web externa. Similar a una configuración SSO, un módulo de autenticación externo gestiona la autenticación de los usuarios de Pega Web Mashup.

Pega proporciona un servicio de autenticación estándar denominado Autenticación Internet Aplicación Composer (IAC) para las configuraciones de Pega Web Mashup. El web.xml estándar incluye un servlet denominado IAC que hace referencia a esta instancia de servicio de autenticación. La instancia hace referencia a las actividades de autenticación IAC estándares de forma predeterminada. A diferencia de otros servicios de autenticación personalizados, no necesita crear un servicio de autenticación IAC y agregar una referencia a él en web.xml. La siguiente imagen muestra el servlet y el servicio de autenticación.

El servicio de autenticación IAC estándar está diseñado para una rápida implementación de Pega Web Mashup en un entorno de diseño. Sin embargo, necesita actualizar las actividades de autenticación para garantizar una seguridad adecuada en un entorno de producción.

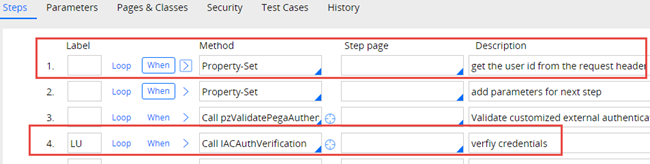

La actividad IACAuthentication extrae valores de los encabezados HTTP personalizados de la solicitud HTTP para identificar un operador autenticado. La actividad utiliza el identificador del operador para verificar que el usuario esté en el sistema. Generalmente, el módulo de autenticación externo proporciona esta información de operador. El paso 4 de la actividad está configurado para que la actividad IACAuthVerfication devuelva el token al módulo de autenticación y verifique el módulo generado por el token.

Caution: Elimine el servlet IAC del archivo web.xml si no está utilizando Pega Mashup.

Los clientes de Pega Cloud no tienen acceso para modificar los archivos web.xml. Comuníquese con los servicios de Pega Cloud para implementar los cambios necesarios.

Los clientes de Pega Cloud no tienen acceso para modificar los archivos web.xml. Comuníquese con los servicios de Pega Cloud para implementar los cambios necesarios.

Compruebe sus conocimientos con la siguiente actividad:

Autenticación de usuarios

Cuando los usuarios inician sesión en la aplicación de mashup, la actividad IACAuthentication utiliza la información del encabezado de solicitud HTTP para identificar un registro de Id. de operador de Pega Platform correspondiente.

Si un registro de Id. de operador para el usuario no existe, la actividad crea un registro para el usuario. La actividad personaliza un Id. de operador de plantilla u operador de modelo con la información del encabezado de solicitud HTTP para crear un registro de Id. de operador para el usuario.

Por ejemplo, imagine una aplicación bancaria con un Pega Web Mashup. La base de datos del banco incluye credenciales de inicio de sesión para sus clientes, pero la aplicación de Pega no tiene credenciales de inicio de sesión para los usuarios de la aplicación nuevos. Cuando un usuario nuevo inicia sesión, el sistema crea un Id. de invitado, que es un Id. de operador basado en una plantilla de usuario de modelo que incluye los atributos de usuario correspondientes. Este proceso les permite a los usuarios nuevos comenzar a trabajar de inmediato en sus aplicaciones. Los usuarios no tienen que esperar a que sus registros de operador se creen manualmente en Pega.

La actividad IACAuthentication requiere que la solicitud HTTP proporcione la siguiente información para crear un Id. de operador.

- pyuseridentifier: Identificador del operador

- pyusername: Nombre completo del operador

- pyorganization: Nombre de la organización del operador

- pyorgdivision: Nombre de la división del operador

- pyorgunit: Nombre de la unidad organizativa del operador

La información de organización, división y unidad organizativa del encabezado se utiliza para identificar el registro de unidad organizativa correspondiente en Pega Platform. El operador de modelo asociado con esa unidad organizativa es la plantilla para crear un registro de Id. de operador para el usuario nuevo. El identificador y el nombre completo se utilizan para personalizar el Id. de operador para el usuario.

Caution: Al generar registros de Id. de operador para usuarios de web mashup, establezca el servicio IACAuthentication para utilizar credenciales almacenadas de forma externa, en lugar de credenciales almacenadas en Pega Platform.

Broken Access Control (web mashup)

Broken Access control (BAC) se refiere a todos los problemas de control de acceso en las aplicaciones web que les proporcionan a los usuarios finales acceso no autorizado a datos y funcionalidad privilegiados. Los usuarios pueden saltarse las comprobaciones del control de acceso aprovechando vulnerabilidades como solicitudes basadas en URL que no verifican los privilegios de los usuarios. Para proteger su aplicación, las solicitudes de Pega Web Mashup se validan de forma estricta contra las configuraciones del canal de mashup.

Nota: Antes de la versión 8.5 de Pega Platform, las solicitudes no registradas y no cifradas del cliente no se bloqueaban de forma predeterminada, y los mashups se protegían de como parte del soporte de mitigación de BAC. A partir de la versión 8.5 de Pega Platform, los mashups actuales sin el parámetro de Id. del canal no cargan, y los usuarios verán una advertencia de control de acceso. Las actualizaciones a Pega Platform 8.5 requieren que cree un mashup nuevo y genere un código de mashup nuevo para volver a implementar.

Compruebe sus conocimientos con la siguiente actividad:

This Topic is available in the following Module:

If you are having problems with your training, please review the Pega Academy Support FAQs.

¿Quiere ayudarnos a mejorar este contenido?